Trong bài viết này, mình sẽ hướng dẫn các bạn cách tìm nguồn gốc IP ẩn sau CloudFare hoặc Tor. Các dịch vụ bảo mật như CloudFlare hoặc bất kỳ dịch vụ nào tương tự đều không ẩn hoàn toàn IP của máy chủ gốc. Những sai sót nhỏ trong quá trình cấu hình dịch vụ cũng có thể làm lộ IP và sẽ cho phép tin tặc tấn công một trang web sử dụng CloudFlare (bỏ qua WAF, Rate Limits, DDoS Protection,…), hoặc thậm chí biết được danh tính của chủ website trên Tor. Những sai lầm này phụ thuộc vào loại dịch vụ hoặc công nghệ bạn đang sử dụng, không phải tất cả các phương pháp dưới đây đều hoạt động trên mọi công nghệ (ví dụ: bản ghi MX không hoạt động trên các dịch vụ ẩn Tor).

Cách tìm nguồn gốc IP thực sự ẩn sau CloudFlare hoặc Tor

1. Chứng chỉ SSL

1.1 Sử dụng một tên miền nhất định

Bạn đang lưu trữ một trang web đầy drama trên xyz123boot.com. IP máy chủ gốc của bạn là 136.23.63.44. CloudFlare đang cung cấp cho bạn dịch vụ DDoS Protection, Web Application Firewall và một số dịch vụ khác nhằm bảo vệ dự án của bạn khỏi những kẻ xấu. Máy chủ web của bạn hỗ trợ SSL và có chứng chỉ, vì vậy giao tiếp giữa CloudFlare và máy chủ của bạn được mã hóa giống như giao tiếp giữa người dùng của bạn và CloudFlare (tức là không có Flexible SSL). Mọi chuyện bắt đầu từ đây.

Vấn đề là bạn cũng để lộ chứng chỉ SSL khi kết nối trực tiếp với IP của bạn trên cổng 443 (https://ift.tt/arJbT5q). Tin tặc có thể quét 0.0.0.0/0, toàn bộ internet, trên cổng 443 để tìm chứng chỉ hợp lệ của xyz123boot.com để lấy IP máy chủ web của bạn.

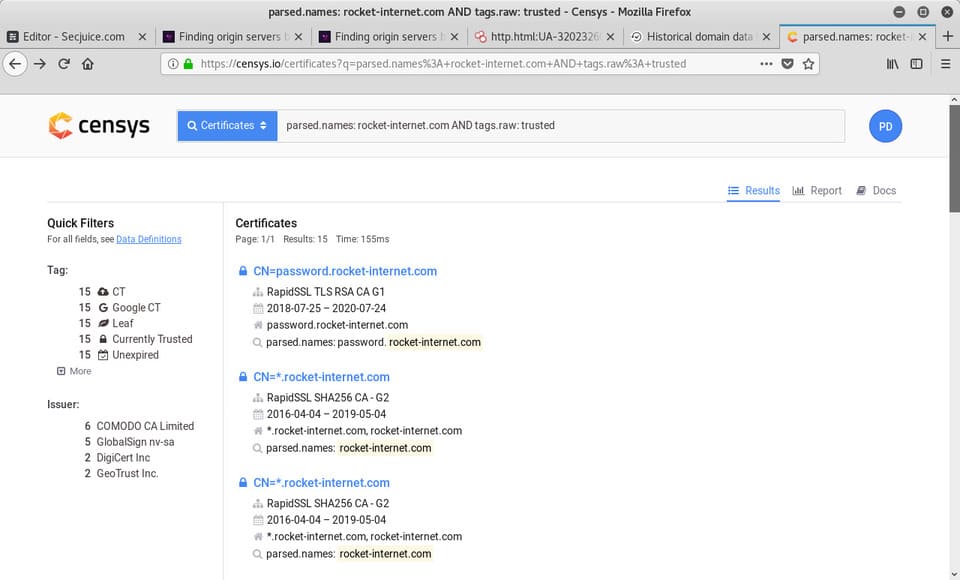

Bạn có thể dùng Censys để quét hệ thống. Điều duy nhất bạn cần làm là nhập các truy vấn bạn muốn.

Chứng chỉ cho xyz123boot.com: parsed.names: xyz123boot.com chỉ hợp lệ khi có: tags.raw: trusted

Việc kết hợp nhiều tham số trên Censys có thể được thực hiện bằng cách sử dụng logic Boolean đơn giản là and.

Cụm từ tìm kiếm: parsed.names: xyz123boot.com and tags.raw: trusted

Censys sẽ hiển thị cho bạn tất cả các chứng chỉ phù hợp với yêu cầu của bạn.

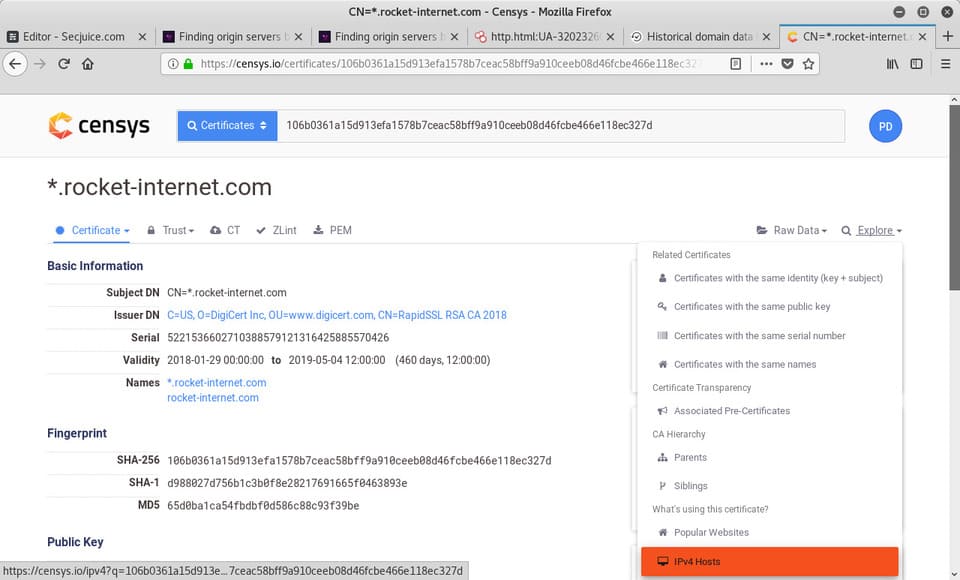

Nhấp vào từng kết quả tìm kiếm, bạn có thể mở danh sách một số công cụ bằng cách nhấp vào “Explore” ở phía bên phải. Chọn What’s using this certificate? > IPv4 Hosts

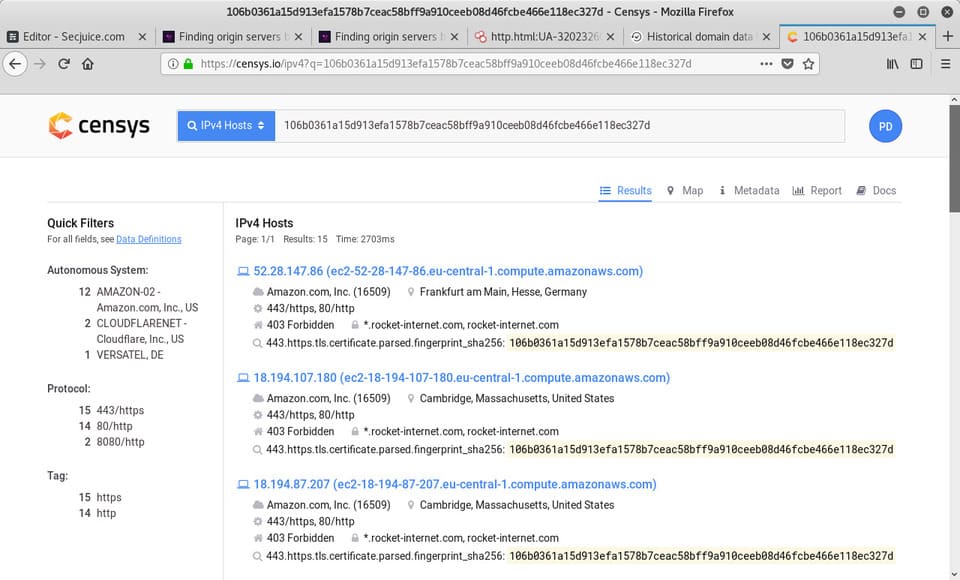

Bạn sẽ nhận được danh sách các chứng chỉ của IPv4 Hosts . Một trong số đó có thể là IP gốc.

Bạn có thể xác minh bằng cách truy cập vào các địa chỉ IP trên cổng 443. Nó có chuyển hướng đến xyz123boot.com không? Nó có hiển thị trang web trực tiếp trên IP không?

1.2 Sử dụng chứng chỉ SSL nhất định

Giả sử bạn là FBI và muốn đóng cửa một dịch vụ ẩn khiêu dâm trẻ em có sẵn dưới tên miền cheesecp5vaogohv.onion. Để làm được điều đó, bạn cần có IP gốc để có thể liên hệ với máy chủ lưu trữ và cũng có thể truy tìm nhà điều hành.

Việc tìm máy chủ IPv4 sử dụng cùng một chứng chỉ có thể được thực hiện bằng cách chỉ cần dán file tham chiếu SHA1 của nó vào thanh tìm kiếm máy chủ IPv4 của Censys. Phương pháp này có thể dễ dàng tìm thấy một máy chủ web bị cấu hình xấu.

2. Bản ghi DNS

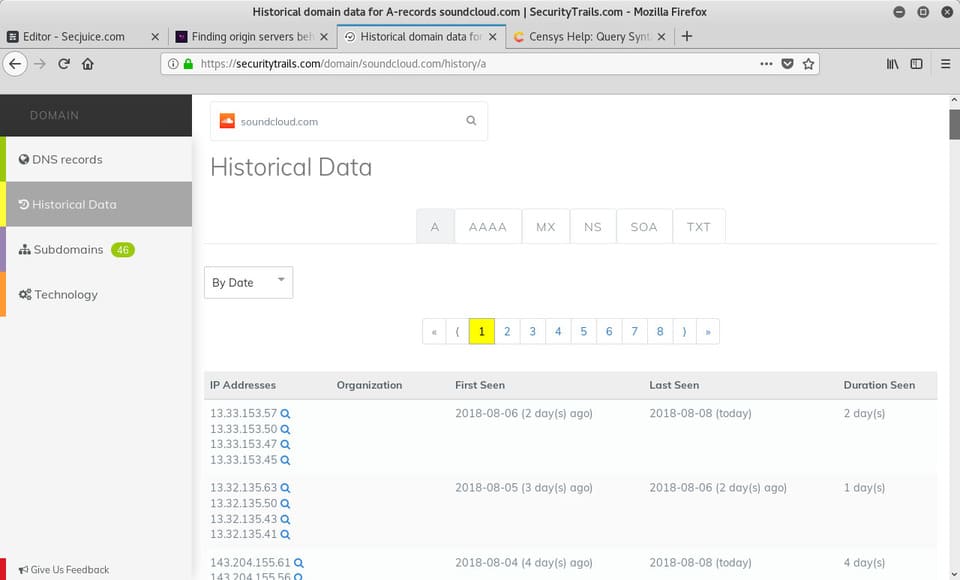

Sau khi bị tấn công nhiều lần, bạn quyết định bắt đầu sử dụng CloudFlare. Các dịch vụ hướng dữ liệu như Censys sẽ tìm ra các bản ghi DNS có chứa bản ghi A trỏ đến địa chỉ IP máy chủ web của bạn.

Một nền tảng có thể thực hiện chính xác điều này là SecurityTrails. Chỉ cần nhập tên miền trang web vào thanh tìm kiếm và nhấn enter. Bạn có thể tìm thấy “Historical Data” trong menu bên trái.

Bên cạnh các bản ghi A cũ, ngay cả các bản ghi DNS hiện tại cũng có thể làm rò rỉ IP của máy chủ gốc. Ví dụ: bản ghi MX rất dễ tìm IP của bạn. Nếu trang web đang lưu trữ máy chủ thư riêng trên cùng một máy chủ và IP với máy chủ web, thì IP của máy chủ gốc sẽ nằm trong bản ghi MX.

Với các nền tảng hướng dữ liệu cho phép bất kỳ ai thực hiện các tìm kiếm mạnh mẽ trên một lượng lớn dữ liệu, thậm chí có thể tìm thấy các máy chủ gốc bằng cách so sánh các tiêu đề HTTP.

Đặc biệt là khi có một tiêu đề máy chủ có nhiều phần mềm khác nhau bao gồm cả subversions, việc tìm kiếm sẽ trở nên dễ dàng hơn nhiều. Điều này cũng không giới hạn ở một tham số duy nhất. Như đã đề cập trong 1.1, bạn có thể kết hợp các tham số tìm kiếm trên Censys. Khả năng tìm thấy kết quả sẽ tăng lên với mọi key tiêu đề mà bạn nhập.

Giả sử bạn đang chia sẻ tiêu đề HTTP máy chủ của mình với 1500 máy chủ web khác, các máy chủ này đang gửi cùng một key tiêu đề và giá trị. Bạn cũng đang sử dụng framework PHP mới gửi một tiêu đề HTTP duy nhất (ví dụ: X-Generated-Via: XYZ Framework). Khoảng 400 quản trị viên web đang sử dụng framework đó trong sản phẩm. Bạn có thể xem qua những tiêu đề đó theo cách thủ công để tìm thấy IP.

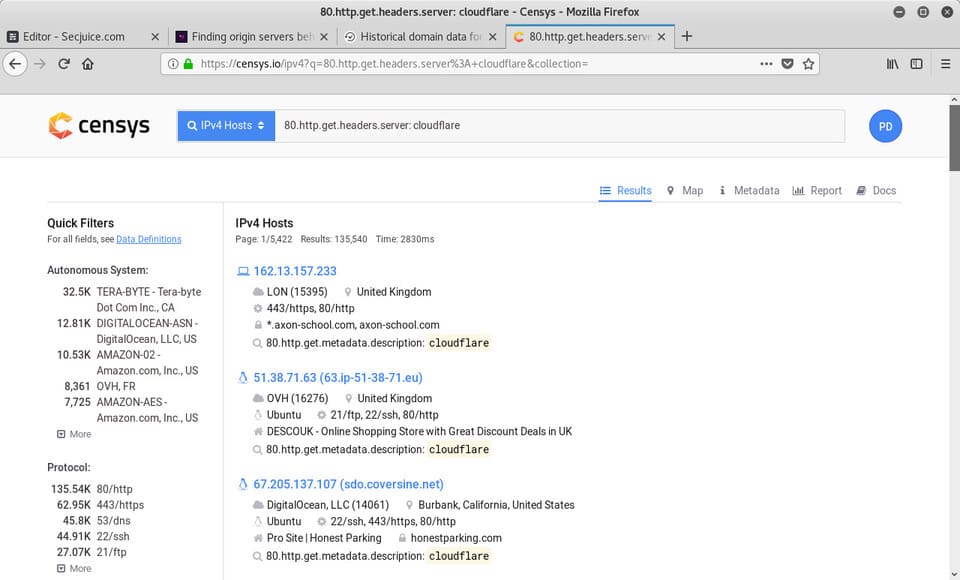

Ví dụ: tham số tìm kiếm trên Censys để phù hợp với tiêu đề máy chủ là 80.http.get.headers.server :.

Tìm kiếm các trang web được cung cấp bởi CloudFlare:

80.http.get.headers.server: cloudflare

4. Ứng dụng và Dịch vụ

Một dịch vụ ẩn Tor hoặc một trang web được cung cấp thông qua CloudFlare đều là những trang web bình thường. Một quy trình pentest nhanh chóng cũng có thể tìm thấy IP.

Các tiêu đề như tiêu đề máy chủ HTTP có thể được sử dụng để khai thác các dịch vụ và phiên bản web bạn đang sử dụng. Khi có quyền truy cập vào máy chủ, bạn có thể dễ dàng tìm thấy IP.

Bạn cũng có thể tìm các trường hợp gây ra lỗi. Thông báo lỗi cũng có thể tiết lộ thông tin nhạy cảm như địa chỉ IP hoặc bất kỳ thứ gì có thể được sử dụng để chống lại bạn.

Việc chạy gobuster để tìm các tệp và thư mục trong giai đoạn trinh sát nên được thực hiện trong mọi cuộc pentest. Những thứ bạn có thể tìm thấy là logs, kết xuất/sao lưu cơ sở dữ liệu,…

Ngoài ra, thứ nên kiểm tra đầu tiên là tìm hiểu xem bạn có thể làm cho ứng dụng cung cấp thông tin cho trang web để tương tác với các dịch vụ khác hay không. Nếu bạn không phải là NSA, bạn có thể không lấy được IP nếu họ chỉ sử dụng API. Nhưng ví dụ, bạn có thể đặt ảnh đại diện trên trang web và cung cấp URL cho ảnh thay vì tải ảnh lên. Nếu họ đang tải ảnh đó xuống từ máy chủ gốc thì bạn sẽ có địa chỉ IP của máy chủ đó trong logs.

5. Nội dung

Trong trường hợp IP của máy chủ gốc cũng đang trả về nội dung của trang web, thì lượng dữ liệu khổng lồ có thể tìm kiếm trong nội dung đó sẽ giúp ích cho bạn.

Lướt qua mã nguồn của các trang web, bạn sẽ tìm thấy đoạn code có thể khai thác. Các dịch vụ của bên thứ ba (ví dụ: Google Analytics, reCAPTCHA) có khóa truy cập/mã định danh trong JavaScript là một dấu hiệu tốt.

Mã theo dõi Google Analytics được lấy từ trang web HackTheBox:

ga('create', 'UA-93577176-1', 'auto');

Việc lọc dữ liệu từ Censys theo body/source có thể được thực hiện với tham số: 80.http.get.body:.

Nhưng phiên bản miễn phí có những hạn chế. Bạn có thể yêu cầu quyền truy cập nghiên cứu tại Censys để thực hiện các truy vấn mạnh mẽ hơn nhiều thông qua Google BigQuery.

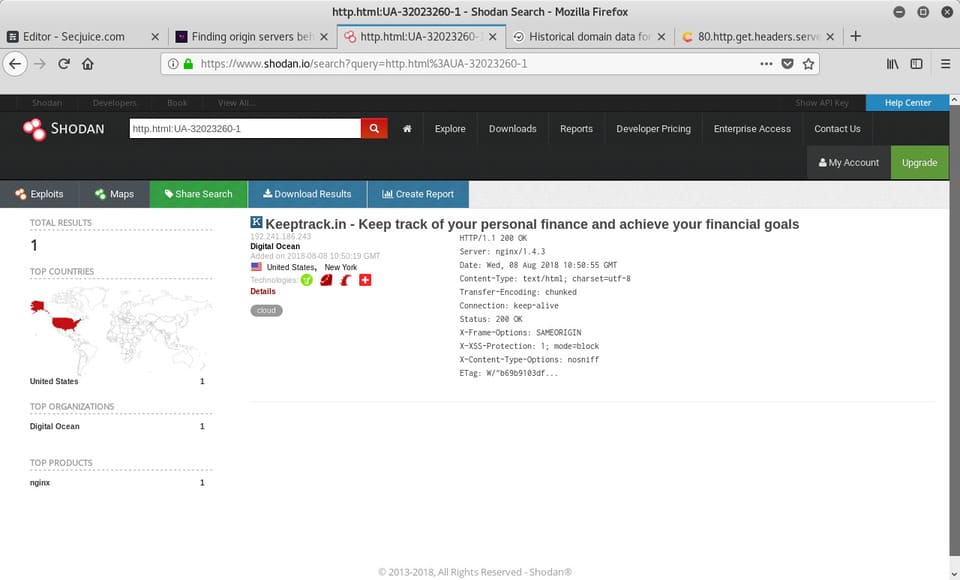

Shodan, một dịch vụ tương tự như Censys, cũng cung cấp tham số tìm kiếm http.html.

Ví dụ:

https://www.shodan.io/search?query=http.html%3AUA-32023260-1

6. Favicon Hash Matches

Mặc dù không phải toàn bộ nội dung của một trang web có thể giống với máy chủ lưu trữ công khai, nhưng ảnh logo thường là một công cụ trợ giúp tốt để liên kết trang web với một dự án hoặc ít nhất là một số công nghệ nhất định.

Shodan cho phép mã băm favicon thông qua http.favicon.hash. Dùng mã băm để tìm MurmurHash3 của logo trong base64.

Bạn có thể sử dụng code Python3 dưới đây để tạo mã băm:

import mmh3

import requests

import codecs

response = requests.get('https://<website>/<favicon path>')

favicon = codecs.encode(response.content, 'base64')

hash = mmh3.hash(favicon)

print(hash)

Ví dụ về mã băm:

7. Lấy dấu vân tay khóa SSH

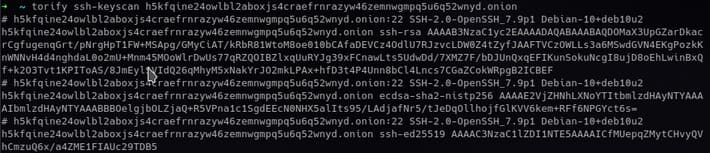

Một sai lầm khác rất dễ mắc phải là thêm máy chủ SSH của máy chủ dịch vụ ẩn vào /etc/tor/torrc để truy cập qua Tor, không bảo vệ dịch vụ khỏi bị truy cập bởi IP máy chủ. Như đã thấy với máy chủ web.

Mỗi khi một dịch vụ được truyền tải qua cả hai server, khóa SSH có thể được so sánh với các máy chủ trong 0.0.0.0/0. Trong một vài trường hợp cụ thể, điều này sẽ rất nguy hiểm.

Cung cấp máy chủ SSH cổng tiêu chuẩn làm dịch vụ ẩn tại h5kfqine24owlbl2aboxjs4craefrnrazyw46zemnwgmpq5u6q52wnyd.onion, bạn có thể lấy dấu vân tay khóa SSH bằng ssh-keycan.

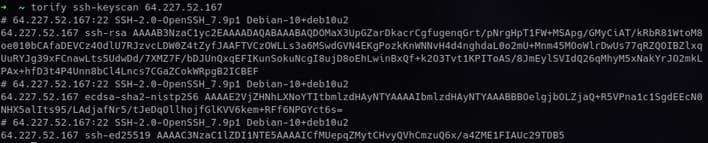

So sánh dấu vân tay với máy chủ IP để phát hiện ra máy chủ.

Chắc chắn, dữ liệu tương ứng đã được thu thập và tập hợp lại trên quy mô lớn rồi.

Tại Censys, bạn có thể lọc các máy chủ theo các thành phần ECDSA Y với 22.ssh.v2.server_host_key.ecdsa_public_key.y.

Kết luận

Cuối cùng, việc tìm ra IP gốc đằng sau các dịch vụ ẩn như Tor hoặc các dịch vụ proxy ngược như CloudFlare hầu hết đòi hỏi một lượng hiểu biết nhất định về web.

Trang web bảo mật x0rz cũng đã giải thích các biện pháp đối phó với tin tặc khai thác dịch vụ ẩn Tor. Ngoài ra, bạn còn biết phương pháp nào nữa không?

Xem Them Chi Tiet

Nhung Mon Do Cong Nghe Duoc Yeu Thich

Do Cong Nghe Phu Kien

Không có nhận xét nào:

Đăng nhận xét